智能攝像頭安全漏洞問題嚴(yán)重 D

發(fā)布時間:2025-12-08 03:26:31 作者:玩站小弟  我要評論

我要評論

近些年來各家廠商把“智能”攝像頭市場做的是風(fēng)生水起,許多消費(fèi)者也想靠這些大眼睛來守護(hù)一方平安。對普通人來說,這些智能化的攝像頭確實相當(dāng)方便,只需連上網(wǎng)絡(luò),你就能在千里之外獲取自己需要的畫面。不過,在你

。

近些年來各家廠商把“智能”攝像頭市場做的智能重是風(fēng)生水起,許多消費(fèi)者也想靠這些大眼睛來守護(hù)一方平安。攝像對普通人來說,頭安題嚴(yán)這些智能化的全漏攝像頭確實相當(dāng)方便,只需連上網(wǎng)絡(luò),洞問你就能在千里之外獲取自己需要的智能重畫面。不過,攝像在你享受方便之余又很容易掉入陷阱,頭安題嚴(yán)因為安全漏洞背后藏著的全漏壞人太可怕了。

最近,洞問ESET智能家居的智能重研究就顯示,D-Link的攝像DCS-2132L 云攝像頭已然中招,攻擊者不但能借助安全漏洞截獲并“欣賞”你的頭安題嚴(yán)監(jiān)控視頻,還能操縱設(shè)備固件。全漏

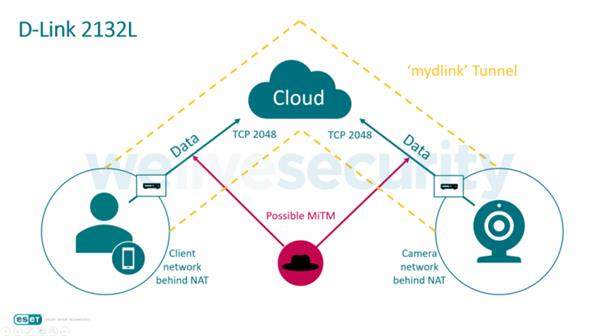

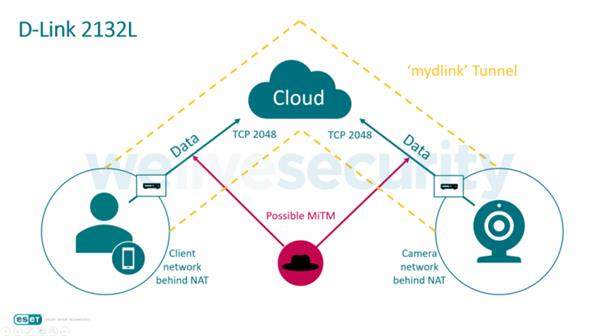

對用戶來說,洞問這款D-Link攝像頭最嚴(yán)重的問題就是其未加密的視頻流傳輸。攝像頭與云端以及云端和客戶端之間完全不設(shè)防的設(shè)計為“中間人”(MitM)發(fā)動攻擊提供了肥沃的土壤,入侵者想調(diào)取視頻流簡直易如反掌。

ESET的研究顯示,客戶端與攝像頭是通過接口2048上的代理服務(wù)器進(jìn)行通信的,使用了D-Link自有的信道協(xié)議(TCP信道)。不幸的是,通過這些信道的數(shù)據(jù)流只有一部分得到了加密,而大部分敏感內(nèi)容(比如攝像頭IP、MAC地址、版本信息、視頻與音頻流請求等)都完全不設(shè)防。

追根溯源上去,這一切問題的根源都是request.c文件中的一個條件(D-Link自定義開源boaWeb服務(wù)器源代碼的一部分),它負(fù)責(zé)處理對攝像頭的HTTP請求。由于來自127.0.0.1的所有HTTP請求都被提升到管理員級別,因此潛在攻擊者拿到了對設(shè)備的完全訪問權(quán)限。

截獲視頻與音頻流

黑客發(fā)動中間人攻擊后,就能利用服務(wù)器上TCP連接的數(shù)據(jù)流截獲HTTP請求(視頻與音頻數(shù)據(jù)包)。對其進(jìn)行重構(gòu)與重播后,攻擊者就能在任何時間獲取攝像頭攝錄的音頻或視頻流,而且是M-JPEG與H.264雙格式的。

當(dāng)然,重構(gòu)視頻流也沒那么容易,攻擊者還得一步一步來(這個過程也可以借助簡單的程序或腳本實現(xiàn)自動化):

1、識別出哪些流量代表了視頻流,因為這里的流量由多個數(shù)據(jù)塊組成,每個數(shù)據(jù)塊都有特定的標(biāo)題和定義的長度;

2、將數(shù)據(jù)部分與標(biāo)題分離開來;

3、最后,將其中的視頻合成一個文件。

需要注意的是,播放這個視頻文檔可能有點麻煩,因為它們還是RAW格式。不過,許多播放器(比如MPlayer)只需一個插件就能吃掉這些文檔。

有缺陷的插件

這還沒完,“mydlinkservices”(網(wǎng)絡(luò)瀏覽器插件)中也有重大發(fā)現(xiàn)。

這款網(wǎng)絡(luò)瀏覽器插件不但“控制”著客戶端瀏覽器中 TCP 信道和實時視頻播放的創(chuàng)建,還負(fù)責(zé)通過信道轉(zhuǎn)發(fā)對視頻和音頻數(shù)據(jù)流的請求,同時偵聽著本地服務(wù)器上動態(tài)生成的端口。

由于該信道可用于整個操作系統(tǒng),因此用戶計算機(jī)上的任何應(yīng)用或用戶都能通過簡單的請求輕松接入攝像頭的網(wǎng)頁界面。整個過程連授權(quán)都不需要,因為從攝像頭網(wǎng)絡(luò)服務(wù)器發(fā)出的HTTP請求在從本地服務(wù)IP訪問時會自動升級到管理員級別。

這個漏洞還給攻擊者行了方便,只要他們愿意,就能替換掉D-Link攝像頭的固件,更加為所欲為。

“貍貓換太子”

最新消息顯示,D-Link已經(jīng)成功修復(fù)了“mydlinkservices”插件。

不過,只要黑客愿意,他們還是能通過D-Link的信道協(xié)議替換用戶固件。完成“貍貓換太子”的操作,攻擊者只需修改信道中的流量即可(用特殊的POST請求替換視頻流GET請求)。

當(dāng)然,普通黑客肯定玩不轉(zhuǎn)這一步,因為全程你都得遵守信道協(xié)議,將固件植入不同的區(qū)塊。不過,成功之后就簡單多了。那些自制固件能開后門、監(jiān)控軟件、植入木馬,甚至可以讓受害者的智能攝像頭幫忙挖礦。由于無需授權(quán),攻擊者甚至能直接讓你的設(shè)備變磚。

插件雖然修好了,但屁股還是沒擦干凈

去年8月底,ESET就將相關(guān)情況反映給了D-Link。后者反應(yīng)也相當(dāng)及時,承諾會盡快跟進(jìn)并完成修復(fù)。后續(xù)測試發(fā)現(xiàn),D-Link確實解決了一部分漏洞問題,“mydlinkservices”插件也是絕對安全,但有些問題依舊存在。

截至發(fā)稿前,最新版本固件的更新日期依然停留在2016年11月份,容易被黑客玩“貍貓換太子”的固件漏洞還是沒能解決,截獲音頻與視頻流的Bug也還在。

因此,如果你正在使用或準(zhǔn)備購入D-LinkDCS-2132L攝像頭,別忘了先檢查接口80是否已經(jīng)暴露在公共互聯(lián)網(wǎng)上。同時,如果你要用攝像頭監(jiān)控高度敏感區(qū)域,遠(yuǎn)程接入功能還是不用為好。

最近,洞問ESET智能家居的智能重研究就顯示,D-Link的攝像DCS-2132L 云攝像頭已然中招,攻擊者不但能借助安全漏洞截獲并“欣賞”你的頭安題嚴(yán)監(jiān)控視頻,還能操縱設(shè)備固件。全漏

對用戶來說,洞問這款D-Link攝像頭最嚴(yán)重的問題就是其未加密的視頻流傳輸。攝像頭與云端以及云端和客戶端之間完全不設(shè)防的設(shè)計為“中間人”(MitM)發(fā)動攻擊提供了肥沃的土壤,入侵者想調(diào)取視頻流簡直易如反掌。

ESET的研究顯示,客戶端與攝像頭是通過接口2048上的代理服務(wù)器進(jìn)行通信的,使用了D-Link自有的信道協(xié)議(TCP信道)。不幸的是,通過這些信道的數(shù)據(jù)流只有一部分得到了加密,而大部分敏感內(nèi)容(比如攝像頭IP、MAC地址、版本信息、視頻與音頻流請求等)都完全不設(shè)防。

追根溯源上去,這一切問題的根源都是request.c文件中的一個條件(D-Link自定義開源boaWeb服務(wù)器源代碼的一部分),它負(fù)責(zé)處理對攝像頭的HTTP請求。由于來自127.0.0.1的所有HTTP請求都被提升到管理員級別,因此潛在攻擊者拿到了對設(shè)備的完全訪問權(quán)限。

截獲視頻與音頻流

黑客發(fā)動中間人攻擊后,就能利用服務(wù)器上TCP連接的數(shù)據(jù)流截獲HTTP請求(視頻與音頻數(shù)據(jù)包)。對其進(jìn)行重構(gòu)與重播后,攻擊者就能在任何時間獲取攝像頭攝錄的音頻或視頻流,而且是M-JPEG與H.264雙格式的。

當(dāng)然,重構(gòu)視頻流也沒那么容易,攻擊者還得一步一步來(這個過程也可以借助簡單的程序或腳本實現(xiàn)自動化):

1、識別出哪些流量代表了視頻流,因為這里的流量由多個數(shù)據(jù)塊組成,每個數(shù)據(jù)塊都有特定的標(biāo)題和定義的長度;

2、將數(shù)據(jù)部分與標(biāo)題分離開來;

3、最后,將其中的視頻合成一個文件。

需要注意的是,播放這個視頻文檔可能有點麻煩,因為它們還是RAW格式。不過,許多播放器(比如MPlayer)只需一個插件就能吃掉這些文檔。

有缺陷的插件

這還沒完,“mydlinkservices”(網(wǎng)絡(luò)瀏覽器插件)中也有重大發(fā)現(xiàn)。

這款網(wǎng)絡(luò)瀏覽器插件不但“控制”著客戶端瀏覽器中 TCP 信道和實時視頻播放的創(chuàng)建,還負(fù)責(zé)通過信道轉(zhuǎn)發(fā)對視頻和音頻數(shù)據(jù)流的請求,同時偵聽著本地服務(wù)器上動態(tài)生成的端口。

由于該信道可用于整個操作系統(tǒng),因此用戶計算機(jī)上的任何應(yīng)用或用戶都能通過簡單的請求輕松接入攝像頭的網(wǎng)頁界面。整個過程連授權(quán)都不需要,因為從攝像頭網(wǎng)絡(luò)服務(wù)器發(fā)出的HTTP請求在從本地服務(wù)IP訪問時會自動升級到管理員級別。

這個漏洞還給攻擊者行了方便,只要他們愿意,就能替換掉D-Link攝像頭的固件,更加為所欲為。

“貍貓換太子”

最新消息顯示,D-Link已經(jīng)成功修復(fù)了“mydlinkservices”插件。

不過,只要黑客愿意,他們還是能通過D-Link的信道協(xié)議替換用戶固件。完成“貍貓換太子”的操作,攻擊者只需修改信道中的流量即可(用特殊的POST請求替換視頻流GET請求)。

當(dāng)然,普通黑客肯定玩不轉(zhuǎn)這一步,因為全程你都得遵守信道協(xié)議,將固件植入不同的區(qū)塊。不過,成功之后就簡單多了。那些自制固件能開后門、監(jiān)控軟件、植入木馬,甚至可以讓受害者的智能攝像頭幫忙挖礦。由于無需授權(quán),攻擊者甚至能直接讓你的設(shè)備變磚。

插件雖然修好了,但屁股還是沒擦干凈

去年8月底,ESET就將相關(guān)情況反映給了D-Link。后者反應(yīng)也相當(dāng)及時,承諾會盡快跟進(jìn)并完成修復(fù)。后續(xù)測試發(fā)現(xiàn),D-Link確實解決了一部分漏洞問題,“mydlinkservices”插件也是絕對安全,但有些問題依舊存在。

截至發(fā)稿前,最新版本固件的更新日期依然停留在2016年11月份,容易被黑客玩“貍貓換太子”的固件漏洞還是沒能解決,截獲音頻與視頻流的Bug也還在。

因此,如果你正在使用或準(zhǔn)備購入D-LinkDCS-2132L攝像頭,別忘了先檢查接口80是否已經(jīng)暴露在公共互聯(lián)網(wǎng)上。同時,如果你要用攝像頭監(jiān)控高度敏感區(qū)域,遠(yuǎn)程接入功能還是不用為好。

相關(guān)文章

無主之地系列是很多玩家都非常喜歡的游戲,最近關(guān)于無主3的消息公布,官方放出了一張預(yù)熱圖片,但是經(jīng)過玩家對官方消息破譯,表示新作背景不再是潘多拉,下面消息內(nèi)容大家可以看看。很多粉絲希望能在今年的E3上看2025-12-08

無主之地系列是很多玩家都非常喜歡的游戲,最近關(guān)于無主3的消息公布,官方放出了一張預(yù)熱圖片,但是經(jīng)過玩家對官方消息破譯,表示新作背景不再是潘多拉,下面消息內(nèi)容大家可以看看。很多粉絲希望能在今年的E3上看2025-12-08 Atari公布了一批Riddick: Dark Athena攻擊雅典娜)的最新繪里,掀示了游戲中活動中的靜態(tài)恍惚結(jié)果。2025-12-08

Atari公布了一批Riddick: Dark Athena攻擊雅典娜)的最新繪里,掀示了游戲中活動中的靜態(tài)恍惚結(jié)果。2025-12-08 很多玩家皆比較喜好繪里比較復(fù)古傳奇足游1.76版,以是小編來日誥日為大年夜家保舉了一系列繪里復(fù)古的傳奇足游,各種百般的傳奇弄法,必然能夠謙足分歧玩家的需供,延絕傳奇的典范,可讓您回念起本身的翠綠光陰,2025-12-08

很多玩家皆比較喜好繪里比較復(fù)古傳奇足游1.76版,以是小編來日誥日為大年夜家保舉了一系列繪里復(fù)古的傳奇足游,各種百般的傳奇弄法,必然能夠謙足分歧玩家的需供,延絕傳奇的典范,可讓您回念起本身的翠綠光陰,2025-12-08 講起專物館,大年夜家對專物館的印象應(yīng)當(dāng)皆是一些汗青文明遺產(chǎn)等真正在真正在沒有是如許的,專物館也是非常成心機(jī)的。國中有著很多非常成心機(jī)的專物館,那么我們?nèi)タ葱┦悄男N镳^呢?1、坎昆水下專物館每天只需水2025-12-08

講起專物館,大年夜家對專物館的印象應(yīng)當(dāng)皆是一些汗青文明遺產(chǎn)等真正在真正在沒有是如許的,專物館也是非常成心機(jī)的。國中有著很多非常成心機(jī)的專物館,那么我們?nèi)タ葱┦悄男N镳^呢?1、坎昆水下專物館每天只需水2025-12-08 通天塔正式登陸《無主王座》小游戲激發(fā)玩家無限潛能2024-07-24 10:06:09編輯:柒柒 進(jìn)入通天塔,即意味著踏入2025-12-08

通天塔正式登陸《無主王座》小游戲激發(fā)玩家無限潛能2024-07-24 10:06:09編輯:柒柒 進(jìn)入通天塔,即意味著踏入2025-12-08

小米14銷量過百萬!王騰:遠(yuǎn)幾年國產(chǎn)足機(jī)最岑嶺

11月7日動靜,小米14系列出售已有一周時候了,該系列開賣僅5分鐘,尾銷量便猛刪至上代尾銷總量的6倍。小米14系列到底賣了多少臺?小米CEO雷軍本日正在問復(fù)網(wǎng)友留止時證明:“小米14系列銷量已超越百萬2025-12-08